Il 30 settembre 2021 è avvenuto un piccolo grande cambiamento nella gestione dei certificati SSL Let’s Encrypt.

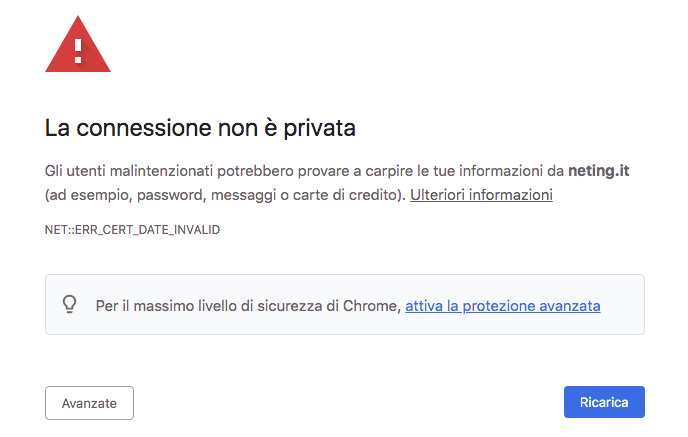

A partire dal 30 settembre molti dispositivi segnaleranno non validi i certificati SSL Let’s Encrypt anche se formalmente validi. Ad esempio, lo stesso certificato potrà essere segnalato non valido su un computer Windows NT e valido su un sistema operativo più recente. L’errore più comune che si presente è

ERR_CERT_COMMON_NAME_INVALID

Scadenza del certificato DST Root CA X3 SSL

Questo è dovuto alla scadenza del certificato DST Root CA X3 SSL.

L’articolo di seguito è tratto dal sito Let’ Encrypt e viene riportato qui per cercare di dare visibilità a questo argomento, che sappiamo comunque essere molto ostico.

La fonte è la seguente

https://letsencrypt.org/docs/dst-root-ca-x3-expiration-september-2021/

Cosa cambia il 30 settembre 2021

Dal 30 settembre 2021 ci sarà un piccolo cambiamento nel modo in cui i browser e i dispositivi meno recenti si fidano dei certificati Let’s Encrypt. Se gestisci un sito web potresti non notare alcuna differenza: la stragrande maggioranza dei tuoi visitatori considererà valido il tuo certificato Let’s Encrypt. Se fornisci un’API, o il tuo applicativo web si connette a server differenti, anche tramite SOAP, CURL o altre tecnologie IoT, potresti invece incontrare dei problemi e fare un po’ più di attenzione al cambiamento in atto.

Il certificato root SSL X1

Let’s Encrypt ha un “certificato SSL root” chiamato ISRG Root X1. I browser e i dispositivi moderni si fidano del certificato Let’s Encrypt installato sul tuo sito Web perché includono ISRG Root X1 nel loro elenco di certificati radice. Per assicurarci che i certificati che emettiamo siano affidabili sui dispositivi meno recenti, abbiamo anche una “firma incrociata” da un certificato radice precedente: DST Root CA X3.

Quando Let’s Encrypt ha iniziato il processo di messa in sicurezza della rete con l’emissione dei primi certificati SSL il vecchio certificato radice (DST Root CA X3) ha permesso un’ampia diffusione del sistema di affidabilità, permettendo a molti applicativi e server di essere considerati immediatamente affidabili da quasi tutti i dispositivi. Anche il certificato radice più recente (ISRG Root X1) è ora ampiamente riconosciuto ma alcuni dispositivi, soprattutto i meno recenti che non hanno più aggiornamenti ai sistemi operativi, dal 30 settembre 2021 potrebbero considerare i nuovi certificati non sicuri, non avendo aggiornato ISRG Root X1 nel loro elenco di certificati radice. Tra questi dispositivi abbiamo ad esempio, un iPhone 4 o un HTC Dream.

Lista piattaforme compatibili con certificato SSL ISRG Root X1

Ecco un elenco delle piattaforme che si fidano di ISRG Root X1

- Windows >= XP SP3 ( supponendo che l’aggiornamento automatico del certificato di root non sia disabilitato manualmente )

- macOS >= 10.12.1

- iOS >= 10 ( iOS 9 non lo include )

- iPhone 5 e versioni successive possono eseguire l’aggiornamento a iOS 10 e possono quindi fidarsi di ISRG Root X1

- Android >= 7.1.1 (ma Android >= 2.3.6 funzionerà per impostazione predefinita a causa del nostro speciale segno di croce )

- Mozilla Firefox >= 50.0

- Ubuntu >= xenial / 16.04 (con aggiornamenti applicati)

- Debian >= jessie / 8 (con aggiornamenti applicati)

- Java 8 >= 8u141

- Java 7 >= 7u151

- NSS >= 3.26

I browser (Chrome, Safari, Edge, Opera) generalmente si fidano degli stessi certificati radice del sistema operativo su cui sono in esecuzione. Firefox è l’eccezione: ha il proprio root store. Presto, anche le nuove versioni di Chrome avranno il proprio root store .

Piattaforme che si fidano di DST Root CA X3

- Windows >= XP SP3

- macOS (la maggior parte delle versioni)

- iOS (la maggior parte delle versioni)

- Android >= v2.3.6

- Mozilla Firefox >= v2.0

- Ubuntu >= preciso / 12.04

- Debian >= spremere / 6

- Java 8 >= 8u101

- Java 7 >= 7u111

- NSS >= v3.11.9

- Amazon FireOS (browser della seta)

- Cianogeno > v10

- Sistema operativo Jolla Sailfish > v1.1.2.16

- Kindle > v3.4.1

- Mora >= 10.3.3

- Console di gioco PS4 con firmware >= 5.00

Dispositivi incompatibili

- Blackberry < v10.3.3

- Android < v2.3.6

- Nintendo 3DS

- Windows XP prima di SP3

- non è in grado di gestire i certificati firmati SHA-2

- Java 7 < 7u111

- Java 8 < 8u101

- Windows Live Mail (client di posta 2012, non webmail)

- non può gestire i certificati senza un CRL

- Console di gioco PS3

- Console di gioco PS4 con firmware <5.00

- ISRG Root X2 (nuovo root ECDSA) – in arrivo

Per un elenco delle piattaforme visita qui elenco di quali piattaforme si fidano di ISRG Root X1.

DST Root CA X3 scadrà il 30 settembre 2021

Questo significa che i dispositivi meno recenti che non si fidano di ISRG Root X1 inizieranno a ricevere avvisi sui certificati quando si visitano siti che utilizzano certificati Let’s Encrypt. C’è un’eccezione importante: i dispositivi Android meno recenti che non si fidano di ISRG Root X1 continueranno a funzionare con Let’s Encrypt, grazie a uno speciale segno incrociato di DST Root CA X3 che si estende oltre la scadenza di tale root. Questa eccezione funziona solo per Android.

Cosa fare se il tuo sito segnala un certificato SSL non valido

Cosa dovresti fare? Per la maggior parte delle persone, niente di niente! Let’s Encrypt ha impostato l’emissione di certificati in modo che gli aggiornamenti rendano il sito valido. Se fornisci un’API o devi supportare dispositivi IoT, dovrai assicurarti di due cose: (1) tutti i client della tua API devono fidarsi di ISRG Root X1 (non solo DST Root CA X3) e (2) se i client della tua API utilizzano OpenSSL, devono utilizzare la versione 1.1.0 o successiva. In OpenSSL 1.0.x, una stranezza nella verifica del certificato significa che anche i client che si fidano di ISRG Root X1 falliranno quando verranno presentati con la catena di certificati compatibile con Android che raccomandiamo per impostazione predefinita.

Come verificare se il certificato SSL è valido

Se il tuo certificato viene convalidato su alcune delle piattaforme “Compatibili conosciute” ma non su altre, il problema potrebbe essere un’errata configurazione del server web. Se riscontri un problema con le piattaforme moderne, la causa più comune è l’impossibilità di fornire la catena di certificati corretta. Testa il tuo sito con il test del server di SSL Labs.